ما هي بوابة المسح الضوئي Port Scanning ؟

إن فحص المنافذ يشبه إلى حد ما اهتزاز مجموعة من مقابض الأبواب لرؤية أي الأبواب مقفلة. كما يتعرف الماسح الضوئي على المنافذ الموجودة على جهاز التوجيه أو جدار الحماية المفتوحة، ويمكنه استخدام هذه المعلومات للعثور على نقاط الضعف المحتملة لنظام الكمبيوتر.

-

ما هي البوابة Port ؟

عندما يتصل جهاز كمبيوتر بجهاز آخر عبر شبكة، فإنه يحدد رقم منفذ TCP أو UDP من 0 إلى 65535. ومع ذلك، يتم استخدام بعض المنافذ بشكل أكثر تكرارية. فمنافذ TCP تستخدم من 0 إلى 1023 وهي “منافذ معروفة جيداً” توفر خدمات النظام. فعلى سبيل المثال، المنفذ 20 يمثل نقل ملفات FTP، والمنفذ 22 عبارة عن اتصالات طرفية لشبكة الآمنة (SSH)، والمنفذ 80 هو حركة HTTP القياسية عبر الويب، والمنفذ 443 هو HTTPS مشفر. لذلك، عند الاتصال بموقع ويب آمن، يتحدث متصفح الويب الخاص بك إلى خادم الويب الذي يستمع على المنفذ 443 من ذلك الخادم.

لكن لا يتعين دائمًا تشغيل الخدمات على هذه المنافذ المحددة. فعلى سبيل المثال، يمكنك تشغيل خادم ويب HTTPS على المنفذ 32342 أو خادم Secure Shell على المنفذ 65001، إذا كنت ترغب في ذلك. فهذه مجرد افتراضات قياسية.

-

ما هو منفذ المسح الضوئي Port Scan ؟

منفذ المسح الضوئي هو عملية فحص جميع المنافذ على عنوان IP لمعرفة ما إذا كانت مفتوحة أو مغلقة. ويقوم برنامج فحص المنفذ بالتحقق من المنفذ 0 والمنفذ 1 والمنفذ 2 وطول الطريق إلى المنفذ 65535. ويقوم بذلك ببساطة عن طريق إرسال طلب إلى كل منفذ وطلب استجابة. ففي أبسط أشكاله، يسأل برنامج منفذ المسح الضوئي عن كل منفذ، واحد في كل مرة. وسيستجيب النظام البعيد ويقول ما إذا كان المنفذ مفتوحًا أو مغلقًا. وبالتالي سوف يعرف الشخص الذي يقوم بتشغيل منفذ المسح الضوئي المنافذ المفتوحة والمنافذ المُغلقة.

من الجدير بالذكر أنه قد تمنع أي جُدر حماية شبكية في الطريق حركة المرور أو تسقطها، لذا فإن برنامج منفذ المسح الضوئي هو أيضًا طريقة للعثور على المنافذ التي يمكن الوصول إليها أو تعرضها للشبكة على هذا النظام البعيد.

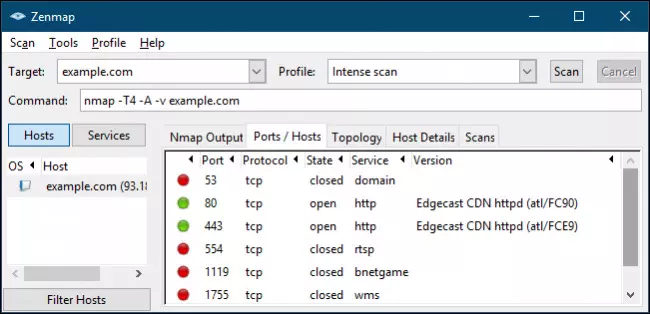

كما أنه أداة nmap هي أداة شبكة مشتركة تستخدم لبرامج منفذ المسح الضوئي أن يقوم بدوره، ولكن هناك العديد من أدوات المسح الضوئي الأخرى.

-

لماذا يقوم الناس بتشغيل منفذ المسح الضوئي ؟

تفيد عمليات منفذ المسح الضوئي في تحديد الثغرات الأمنية في النظام. حيث أنه سوف يقوم بإخبار المهاجم بالمنافذ المفتوحة على النظام، والتي من شأنها مساعدتهم على صياغة خطة الهجوم. فعلى سبيل المثال، إذا تم اكتشاف خادم Secure Shell (SSH) كاستماع على المنفذ 22، فقد يحاول المهاجم الاتصال والتحقق من وجود كلمات مرور ضعيفة. إذا كان هناك نوع آخر من الخوادم يستمع على منفذ آخر، فقد يتمكن المهاجم من التقاطه ومعرفة ما إذا كان هناك خطأ يمكن استغلاله. وربما يتم تشغيل إصدار قديم من البرنامج، كما أنه هناك ثغرة أمنية معروفة يمكن الدخول من خلالها.

يمكن أن تساعد هذه الأنواع من عمليات الفحص أيضًا في الكشف عن الخدمات التي تعمل على المنافذ غير الافتراضية. لذلك، إذا كنت تقوم بتشغيل خادم SSH على المنفذ 65001 بدلاً من المنفذ 22، فإن منفذ المسح الضوئي قد يكشف عن هذا، ويمكن للمهاجم محاولة الاتصال بخادم SSH الخاص بك على هذا المنفذ. ولكن لا يمكنك إخفاء خادم على منفذ غير افتراضي لتأمين نظامك، على الرغم من أنه يجعل من الصعب العثور على الخادم الخاص بك.

-

كيف تكون المسوحات الضوئية خطيرة؟

يمكن للمسح الضوئي مساعدة المهاجم في العثور على نقطة ضعف لمهاجمته واقتحام نظام كمبيوتر الخاص بك. إنها الخطوة الأولى فقط، مع ذلك. لا يعني مجرد العثور على منفذ مفتوح أنه يمكنك مهاجمته. ولكن بعد العثور على منفذ مفتوح يتم تشغيل خدمة الاستماع listening service، وبالتالي يمكنك فحصه بحثًا عن الثغرات الأمنية. وهذا هو الخطر الحقيقي.

دليلك الشامل لتعلم البرمجة باحتراف

في شبكتك المنزلية، من المؤكد أن لديك جهاز توجيه يجلس بينك وبين الإنترنت. ولن يتمكن أحد الأشخاص على الإنترنت من إجراء مسح ضوئي للموجّه فقط، ولن يعثر على أي شيء بخلاف الخدمات المحتملة على جهاز التوجيه نفسه. كما يعمل جهاز التوجيه هذا كجدار ناري – ما لم تعيد توجيه منافذ فردية من جهاز التوجيه إلى جهاز آخر، وفي هذه الحالة يتم عرض هذه المنافذ المحددة على الإنترنت.

بالنسبة لخوادم الكمبيوتر وشبكات الشركات، يمكن تهيئة الجدران النارية لاكتشاف عمليات فحص المنافذ وحظر حركة المرور من العنوان الذي يتم فحصه. إذا تم تكوين جميع الخدمات المعرضة للإنترنت بشكل آمن وليس لها أي ثغرات أمنية معروفة، ولكن لا يجب أن يكون مسح المنافذ مخيفًا للغاية.

-

أنواع المسوحات الضوئية

يوجد عدداً من أنواع المسح الضوئي، حيث أنه هناك مسح ضوئي وهو “اتصال TCP الكامل” ، حيث يرسل الماسح رسالة SYN (طلب اتصال) إلى منفذ. وإذا كان المنفذ مفتوحاً، يرد النظام البعيد برسالة SYN-ACK (إقرار). ويعتبر الماسح الضوئي هو من يستجيب برسالة ACK الخاصة به (إقرار). وهذا هو تأكيد اتصال TCP الكامل، كما يعرف الماسح أن النظام يقبل الاتصالات على المنفذ إذا حدثت هذه العملية.

جوجل تطلق تطبيق Google Grasshopper لتعلم البرمجة على الهاتف

إذا كان المنفذ مغلقًا، سيستجيب النظام البعيد برسالة RST (إعادة تعيين). وإذا لم يكن النظام البعيد موجودًا على الشبكة، فلن تكون هناك استجابة.

كما تقوم بعض الماسحات الضوئية بإجراء فحص “نصف مفتوح TCP”. بدلاً من الذهاب من خلال SYN كامل SYN-ACK، ثم دورة ACK، فقط قم بإرسال SYN وانتظر رسالة SYN-ACK أو RST استجابة. ليست هناك حاجة لإرسال ACK النهائي لإكمال الاتصال، حيث سيخبر SYN-ACK كل ما يحتاج إلى معرفته بالماسح الضوئي.

تتضمن الأنواع الأخرى من عمليات الفحص إرسال أنواع غريبة من الحزم غير الصحيحة وتنتظر لترى ما إذا كان النظام البعيد يقوم بإرجاع حزمة RST لإغلاق الاتصال. وإذا كان الأمر كذلك، فإن الماسح الضوئي يعرف أن هناك نظامًا بعيدًا في هذا الموقع، وأن منفذًا معينًا مغلقًا عليه. في حالة عدم استلام حزمة، فيعلم الماسح الضوئي أن المنفذ يجب أن يكون مفتوحًا.

وبما ان البرنامج يطلب معلومات حول كل منفذ، واحد تلو الآخر، فيمكن بسهولة تكوين جدران الحماية على الشبكة لاكتشاف هذا السلوك وإيقافه، ولهذا السبب تعمل بعض تقنيات المسح الضوئي بشكل مختلف. على سبيل المثال، يمكن لمسح المنفذ أن يفحص نطاقًا أصغر من المنافذ، أو يمكنه فحص النطاق الكامل للمنافذ على مدار فترة زمنية أطول بكثير بحيث يكون من الصعب اكتشافه.

تعد عمليات فحص المنفذ أو المسح الضوئي أداة أمان أساسية، هي “الخبز والزبدة” عندما يتعلق الأمر باختراق (وتأمين) أنظمة الكمبيوتر. ولكنها مجرد أداة تسمح للمهاجمين بالعثور على منافذ قد تكون عرضة للهجوم أيضاً. فهي لا تعطي المُهاجم إمكانية الوصول إلى نظام ما، ويمكن لنظام مؤهل بشكل آمن أن يتحمل مسح كامل للمنفذ بدون أي ضرر.